keycloak user management

- keycloak에 자체 생성

- user federation : ldap, AD 등 외부 user database와 연계

# minikube에 설치한 openldap과 연계 방법 정리

# Realm 선택 > 외쪽 메뉴에서 User Federation선택 > 오른쪽에서 ldap 선택

# 설정 내용

- Console Display name : ldap-openldap ( 마음대로 )

- Vendor : Other

- Connection url : ldap://ldap-openldap.ldap.svc:389 ( 동일 클러스터 내에 있어서 service 명으로 접근 )

- User DN : dc=ldap,dc=cloudpak,dc=com ( ldap 에서 지정한 정보 )

- Bind DN : cn=admin,dc=ldap,dc=cloudpak,dc=com ( ldap 로그인 정보 )

- Bind Credential : ldap의 로그인 암호

# ldap에 생성한 user, group 정보

# Synchronize all users 하면 ldap에 생성한 svc1-user1, svc1-user2 가 보임

- user01, user02, user03은 keycloak에 자체 생성한 user임.

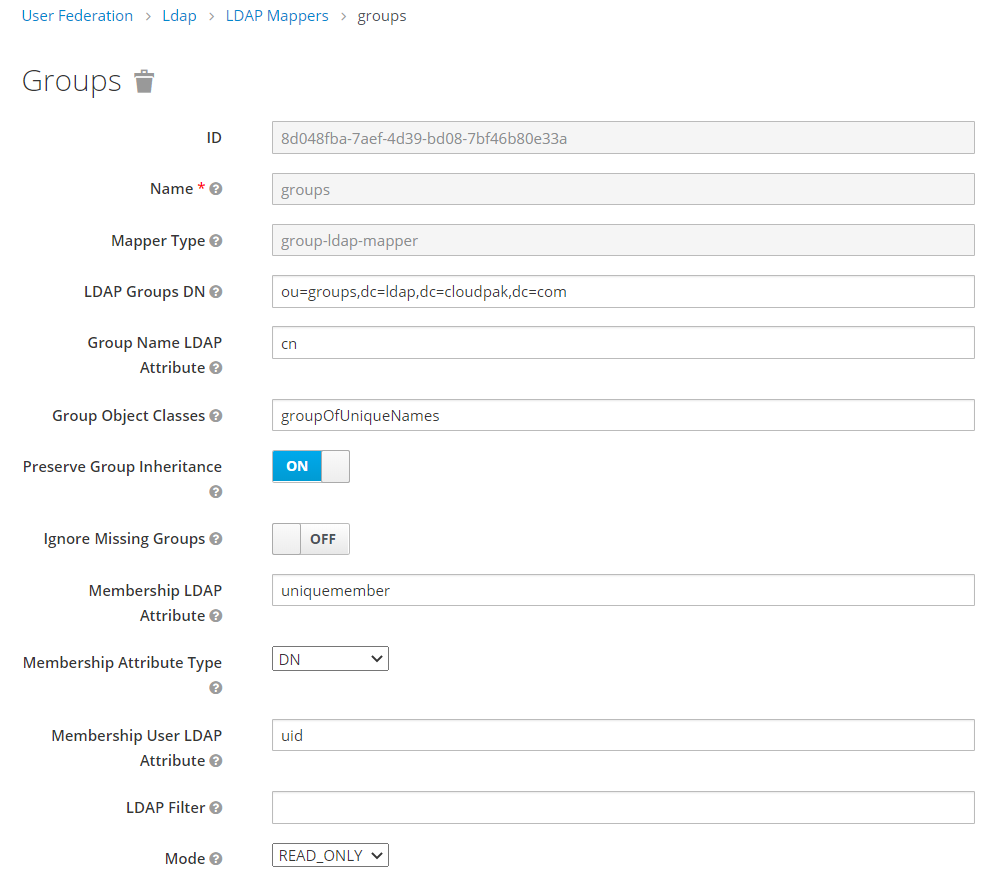

# LDAP group 연계 : group연계는 ldap mapper에서 추가해야 함.

- Name : group ( 마음대로 )

- Mapper Type : group-ldap-mapper

- LDAP group DN : ou=groups,dc=ldap,dc=cloudpak,dc=com

- Group name ldap attribute : cn

- Group object classes : groupOfUniqueNames -> ldap에서 group생성할때 지정한 object class

- Membership ldap attribute : uniquemember

# ldap에서 생성된 group 연계 확인

- svc1 ( group01은 keycloak에 생성한 group임 )

## 연계한 ldap 정보는 realm 간에 공유되지 않음 ( 생성한 user 정보도 공유 안됨 )

'Open Source' 카테고리의 다른 글

| jenkins pipeline build error (0) | 2022.01.05 |

|---|---|

| docker install on CentOS 8.x (0) | 2021.09.29 |

| LDAP install on minikube (0) | 2020.06.08 |

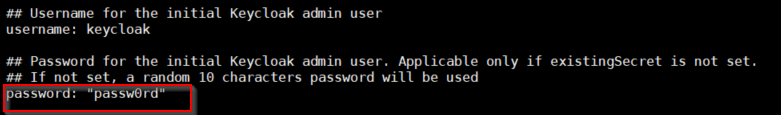

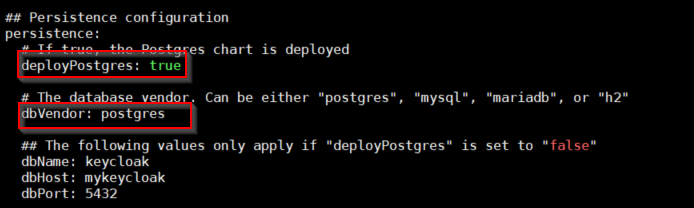

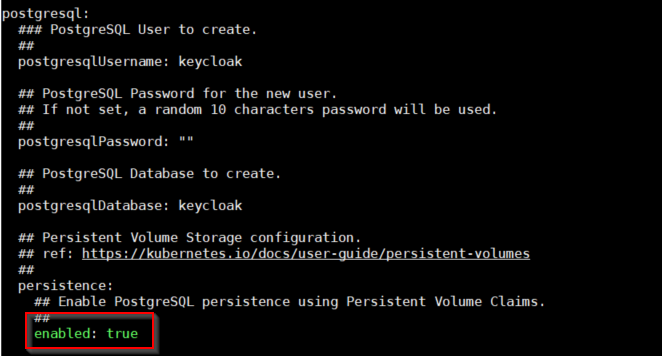

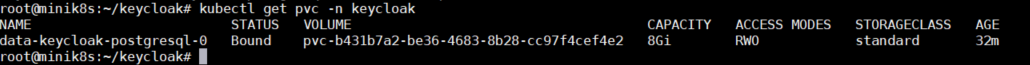

| Keycloak install on minikube (0) | 2020.06.08 |

| install tekton on minikube (0) | 2020.04.21 |